Реклама. ООО «Яндекс» ИНН 7736207543

Сейчас традиционный сетевой периметр постепенно утрачивает четкие границы из-за распространения облачных технологий и удаленной работы, поэтому ситуация требует пересмотра подходов к кибербезопасности. Модель Zero Trust («нулевого доверия») основана на принципе «никогда и никому не доверяй, всё проверяй» и предписывает проверять каждое действие и доступ, причём это не должно зависеть от местоположения пользователя — находится он внутри корпоративной сети или за ее пределами. Этот подход дополняется облачной концепцией SASE (Secure Access Service Edge), которая объединяет сетевые функции и механизмы безопасности, чтобы обеспечить защищенный доступ из любой точки мира. Посмотрим, как в модель Zero Trust вписываются браузеры, через которые сейчас выполняется до 70% рабочих задач, и почему они становятся ключевым компонентом современной архитектуры безопасности для корпоративного сегмента. А также поймем, каким образом с этим работает отечественный корпоративный браузер.

Модель Zero Trust и ключевые принципы безопасности

Итак, модель Zero Trust представляет собой подход к информационной безопасности, основанный на полном отсутствии априорного доверия к пользователям и устройствам. Поэтому каждый запрос к ресурсам компании требует обязательной проверки, и это не зависит от того, исходит ли он от сотрудника, находящегося внутри корпоративной сети или извне. Основные принципы Zero Trust:

- Отказ от периметра: фактические отсутствует понятие «доверенной» внутренней сети. Каждый сегмент инфраструктуры рассматривается как потенциально скомпрометированный. Поэтому защитные механизмы направлены непосредственно на ресурсы и данные, а не на границы.

- Непрерывная проверка: необходима постоянная верификация каждого действия и соединения. Процедуры аутентификации и авторизации должны выполняться при каждой попытке доступа к корпоративным ресурсам и учитывать контекст: идентификатор пользователя, его устройство, а также местонахождение.

- Принцип наименьших привилегий: пользователям и приложениям предоставляются минимально необходимые права доступа. За счет этого снижается потенциальный ущерб, если учетная запись или рабочая станция буду скомпрометированы.

- Микросегментация и детализированный контроль доступа: ресурсы разделяются на мелкие сегменты, для каждого из которых определяются строгие политики доступа. Это ограничит возможности перемещения злоумышленника по корпоративной сети в случае его проникновения в систему.

- Предположение о компрометации: архитектура системы должна быть спроектирована с учетом того, что компрометация учетных данных уже могла произойти. Должны сразу внедряться механизмы для обнаружения подозрительной активности и оперативного реагирования на инциденты.

Следование этим принципам позволяет организациям создавать среду, в которой ни одно устройство или пользователь не обладают статусом доверенного по умолчанию, а безопасность обеспечивается за счет непрерывной верификации и четкого контроля доступа.

Архитектура Secure Access Service Edge (SASE) и её роль в Zero Trust

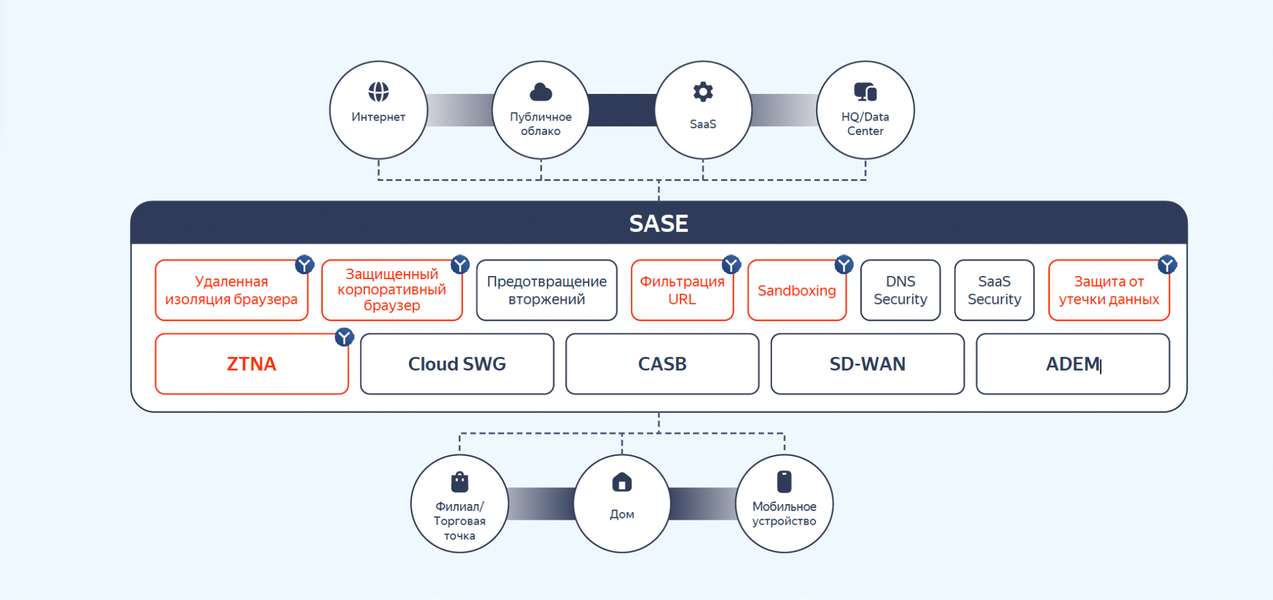

Термин Secure Access Service Edge предложили в 2019 году аналитики Нил МакДональд и Джо Скорупа. Она объединяет конкретную функциональность сетевой инфраструктуры и компоненты ИТ-безопасности в общем облачном решении. SASE включает защищенный веб-шлюз (SWG), программно-определяемую WAN-сеть (SD-WAN), брокер безопасного доступа к облаку (CASB), облачный межсетевой экран и систему доступа с нулевым доверием (ZTNA). Все сервисы предоставляются из распределенной облачной инфраструктуры «на периферии» (edge), которая максимально приближена к конечным пользователям – вне зависимости от их физического местоположения.

SASE реализует концепцию Zero Trust — предоставляет технический инструментарий для практического воплощения принципов нулевого доверия в распределенной сетевой среде. Zero Trust определяет базовую политику «не доверять никому», а SASE обеспечивает техническую основу для повсеместного применения этой политики: каждый пользователь, подключаясь к корпоративным приложениям или веб-ресурсам, проходит проверку на облачном узле безопасности. Там осуществляется многофакторная проверка доступа, шифрование сетевого трафика и фильтрация запросов. SASE обеспечивает применение одинаковых политик безопасности и сетевых настроек как для офисных, так и для удаленных сотрудников. Так устраняется различие между подключением изнутри корпоративного периметра и снаружи. Сегодня этот периметр перестает существовать, поскольку и сотрудники могут работать и любой точки мира, и корпоративные приложения могут размещаться как в собственных ЦОДах, так и в сторонних облаках.

Для ИТ-директоров внедрение SASE означает упрощение инфраструктуры, повышение прозрачности и эффективности контроля сетевого трафика, а также адаптивность к современным киберугрозам.

Как принципы Zero Trust реализованы в Яндекс Браузере для организаций

Корпоративный браузер как точка контроля

Яндекс Браузер для организаций создавался с учетом принципов Zero Trust, и это делает его эффективным инструментом обеспечения контролируемого доступа прямо на рабочем месте пользователя. Корпоративная версия браузера имеет все необходимые механизмы для строгого соблюдения корпоративных политик безопасности при взаимодействии с веб-ресурсами.

Аутентификация и контроль доступа для каждого сеанса

Яндекс Браузер для организаций позволяет реализовать бесшовную интеграцию с корпоративными системами единого входа (SSO) и централизованными каталогами учетных записей пользователей. Доступ к корпоративным веб-ресурсам может требовать обязательной авторизации через корпоративные учетные данные при каждом запуске или по истечении выбранного периода неактивности. Важно, что даже находясь в защищенной офисной сети, сотрудник должен проходить процедуру проверки идентификационных данных для доступа к критически важным системам. Это нужно, чтобы исключить «доверие по местоположению», что необходимо в парадигме Zero Trust.

Маршрутизация трафика через доверенные прокси и шлюзы

Яндекс Браузер для организаций поддерживает детализированную настройку прокси-серверов. Администраторы могут принудительно направлять весь веб-трафик через корпоративные шлюзы, где осуществляется комплексная фильтрация и проверка контента. Это гарантирует, что каждый сетевой запрос браузера к внешним ресурсам контролируется и проверяется на соответствие утвержденным политикам безопасности (реализуется принцип непрерывной проверки всего входящего и исходящего трафика).

Ограничение функциональных возможностей

У администраторов есть инструменты для централизованного управления функциональностью браузера на рабочих местах сотрудников. Например, возможно ограничить доступ к определенным категориям веб-сайтов, запретить установку плагинов. Такая гранулярная настройка политик гарантирует, что пользователи могут выполнять в браузере те операции, которые были санкционированы и соответствуют корпоративным правилам безопасности. Это практическое воплощение принципа минимальных привилегий на уровне пользовательского веб-интерфейса.

Встроенные механизмы защиты от угроз и предотвращения утечек

В Яндекс Браузере для организаций реализованы средства защиты от вредоносного программного обеспечения и фишинговых атак, блокирующие загрузку потенциально опасного контента. Дополнительно в браузер встроены функции DLP (Data Leak Prevention), которые предотвращают несанкционированную передачу конфиденциальной информации за пределы организации. Это касается даже ситуаций, когда сотрудник работает с корпоративными данными вне периметра компании. Например, при попытке сотрудника отправить служебный документ через личную почту или загрузить его на внешний файлообменник Браузер может идентифицировать такую операцию как потенциально опасную и заблокировать.

Безопасный доступ со сторонних устройств

Концепция Zero Trust предполагает обязательную проверку каждого подключаемого устройства, и Яндекс Браузер для организаций предоставляет возможность безопасной работы даже на персональных или ограниченно контролируемых устройствах. Политики безопасности и механизмы контроля «устанавливаются» вместе с самим приложением.

То есть Яндекс Браузер имеет функции для защищенного доступа к корпоративной информационной инфраструктуре даже с устройств, которые не находятся под полным административным контролем IT-отдела. Это достигается за счет того, что трафик надежно шифруется, а корпоративные данные, загружаемые на устройство, могут быть зашифрованы, изолированы или автоматически уничтожаться по завершении сеанса работы. Таким образом, сотрудник получает возможность использовать домашний компьютер с установленным Яндекс Браузером для организаций и получать доступ к внутренним информационным системам компании.

Постоянный мониторинг пользовательской активности

Яндекс Браузер для организаций формирует детализированный журнал событий безопасности: записываются все попытки посетить заблокированные ресурсы или скачать подозрительный файл, а также фиксируется срабатывание механизмов DLP и другие значимые для безопасности события. Эта информация затем можно анализировать корпоративными системами в режиме реального времени. Пользователь не получает абсолютное доверие единожды, его действия в браузере подвергаются постоянному анализу, и при обнаружении аномального поведения доступ может быть ограничен.

Архитектура Яндекс Браузера для организаций

На архитектурном уровне в Яндекс Браузере для организаций предусмотрены технологические решения, соответствующие концепциям SASE и Zero Trust, которые позволяют считать его эффективным компонентом системы безопасности.

Удаленная изоляция браузера

В корпоративной версии Яндекса Браузера реализован режим удаленной изоляции браузера. Этот механизм предусматривает возможность обработки и рендеринга веб-страниц в изолированной вычислительной среде (например, на выделенном облачном сервере или внутреннем ЦОД), когда на устройство пользователя передаётся уже безопасное визуальное представление страницы. Эта особенность архитектуры удовлетворяет принципам Zero Trust, поскольку исключает доверие даже к самому веб-контенту.

Комплексная интеграция с экосистемой ИБ организации

Яндекс Браузер для организаций встраивается в существующую инфраструктуру обеспечения информационной безопасности. Он дополняет и расширяет возможности уже развернутых средств защиты на рабочих станциях: антивирусного ПО, систем EDR и решений для предотвращения утечки данных (DLP). Браузер может передавать информацию о событиях в системы мониторинга SIEM и включаться в сценарии реагирования на инциденты при взаимодействии с SOAR/IRP-системами. Дополнительно предусмотрены механизмы интеграции с BI-системами, службами каталогов пользователей (по протоколу LDAP, например, с Active Directory) и другими системами корпоративной ИТ-инфраструктуры.

Система централизованного управления политиками безопасности

Яндекс Браузер для организаций имеет административную функциональность, которая позволяет определять и применять общие политики безопасности для всех пользователей корпоративной сети. Все конфигурационные параметры хранятся централизованно и могут применяться с использованием групповых политик Windows, профилей мобильного управления устройствами MDM или через облачную консоль администрирования. Такое архитектурное решение обеспечивает консистентность применяемых политик: независимо от местоположения сотрудника браузер автоматически получает и применяет актуальные корпоративные политики.

Защищенное хранение и обработка пользовательских данных

Корпоративная версия Яндекс Браузера уделяет особое внимание защите обрабатываемой информации. Локально хранимые данные (куки, пароли и любые файлы с защищаемых политикой ресурсов) могут шифроваться, чтобы исключить их несанкционированное извлечения злоумышленниками. Продуктовая статистика об использовании браузера не передаются внешним сервисам, вся телеметрия и события безопасности могут быть перенаправлены исключительно на внутренние серверы организации.

Кросс-платформенность и поддержка мобильных устройств

Чтобы обеспечить защиту всех типов пользовательских устройств, Яндекс Браузер для организаций доступен не только для традиционных настольных операционных систем Windows, macOS и Linux (включая отечественные ОС на базе Linux), но и для мобильных платформ iOS и Android с идентичным повышенным уровнем защиты. Мобильная версия тоже поддерживает применение корпоративных политик безопасности, и это позволяет реализовать единые принципы Zero Trust на смартфонах и планшетах сотрудников. Это гарантирует, что устройство, физически находящееся за пределами офисной инфраструктуры, работает в соответствии с теми же корпоративными требованиями, что и стационарные рабочие станции.

Оптимизация информационной инфраструктуры (альтернатива традиционным VDI)

Во многих организациях традиционно применяются технологии VDI (виртуализация рабочих мест). Однако если основная профессиональная деятельность сотрудников реализуется преимущественно через веб-приложения, Яндекс Браузер для организаций позволяет отказаться от развертывания полноценных виртуальных рабочих столов. Браузер самостоятельно обеспечивает необходимый уровень изоляции и безопасности при работе с веб-ресурсами, и так можно сократить затраты на инфраструктуру и оптимизировать расход вычислительных ресурсов в расчете на каждого пользователя. Фактически Яндекс Браузер выполняет функцию облегченного клиентского рабочего места в контексте архитектуры SASE: все приложения доступны через защищенное соединение.

Централизованное управление, мониторинг и реагирование

Единый центр управления

Для администрирования корпоративного браузера в масштабах организации необходимы специализированные инструменты централизованного управления. Яндекс предлагает для корпоративной версии браузера Консоль управления и полноценные механизмы групповых политик. Системные администраторы получают возможность дистанционно определять и применять настройки для всех экземпляров браузера в корпоративной сети: от базовых параметров (например, начальная страница) до специализированных политик безопасности (активация режима удаленной изоляции, конфигурация механизмов DLP, блокировка определенных веб-ресурсов и/или их категорий, определение списка одобренных браузерных расширений). Важно, что эти настройки автоматически распространяются на рабочие станции пользователей при запуске Яндекс Браузера. Так обеспечивается унификация конфигурации без необходимости индивидуальной настройки каждого компьютера.

Мониторинг событий безопасности и реагирование на них

Расширенная версия Яндекс Браузера для организаций позволяет пересылать значимые события информационной безопасности напрямую в SIEM организации. Это значит, что центр мониторинга информационной безопасности (SOC) получает информацию об опасных действиях пользователей в браузере в режиме реального времени. Если доменный пароль ввели на стороннем ресурсе, браузер это определи и отправит событие безопасности, которое можно отработать даже в автоматическом режиме без участия сотрудника СИБ — заблокировать учетную запись до выясненния обстоятельств инцидента. Если появилась уязвимость в браузерном расширении, его можно удаленно отключить, запретить установку и даже автоматически заблокировать в случае попытки использования важных браузерных API.

Все возможности, которые Яндекс Браузер для организаций даёт администраторам, и шаги, необходимые для его внедрения в компании или учреждении, описаны в документации.